ランサムウェアを中心としたサイバー攻撃が後を断ちません。

当局や企業とサイバー攻撃集団は常にいたちごっこを続けています。わたしたちは常にサイバー攻撃と背中合わせです。

それでも業務や事業を長期間停止させるわけにはいきませんし、被害も最小限にとどめたいところです。

そこで近年は、ウイルスに「侵入されるのは当たり前」という前提でのセキュリティ構築方法が注目されています。

なかでも今回は基本である「EDR」(「XDR」)と「ゼロトラスト」についてわかりやすく解説していきます。

この音声コンテンツは、記事の文脈をAIが読み取り独自に対話を重ねて構成したものです。文章の読み上げではなく、流れや意図を汲み取った自然な音声体験をお届けします。※AIで作成しているため、一部誤りや不自然な表現が含まれる場合があります。

2025年の国内セキュリティインシデントは501件

トレンドマイクロの調査によると、2025年1月〜11月に公表された国内でのセキュリティインシデントは501件にのぼります。1日あたり1.5件、年間を通じて毎日どこかの企業や機関が被害を受けているという計算です(2025年12月11日時点)。*1

手段別では「不正アクセス」が最も多く、次いで今年も猛威を振るった「ランサムウェア」が第2位となりました。

2025年に国内で発生したおもなサイバーインシデントには以下のようなものがあります。

| 不正アクセス | ランサムウェア | DDoS攻撃 | |

|---|---|---|---|

| 1月 | 快活フロンティア | サンリオグループ | JAL、NTTドコモ日本気象協会 |

| 3月 | トキハインダストリー | ||

| 4月 | IIJ | 斎藤コロタイプ印刷 東海大学 | |

| 5月 | PR TIMES | ||

| 6月 | 楽待株式会社 | ||

| 7月 | 株式会社審調社 | ||

| 8月 | 駿河屋 | アクリーティブ株式会社 | |

| 9月 | アサヒグループHD | ||

| 10月 | アスクル | ||

| 11月 | 日本経済新聞社 |

(出所:トレンドマイクロ「2025年の国内セキュリティインシデントを振り返る」より筆者作成)

https://www.trendmicro.com/ja_jp/jp-security/25/l/securitytrend-20251211-01.html

有名企業や機関も名を連ねていることがわかります。

アンチウイルスには意味がない?

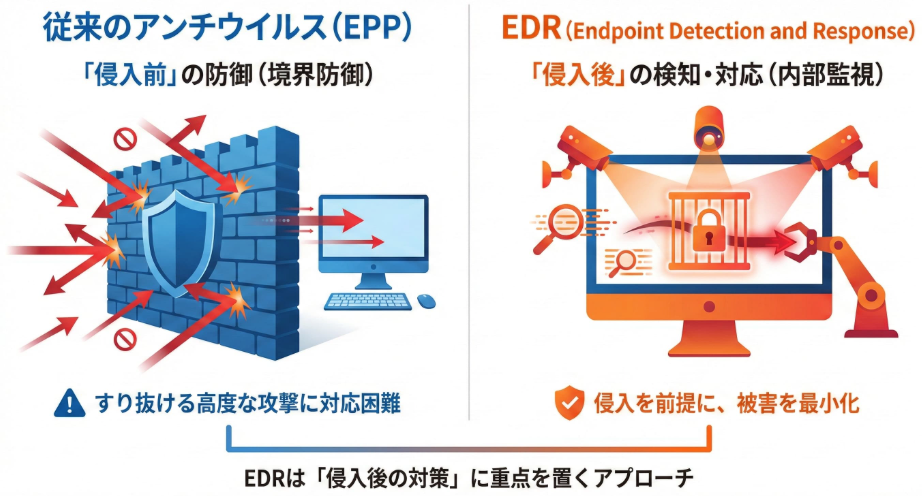

みなさんの職場では、セキュリティ対策としてアンチウイルス(EPP=Endpoint Protection Platform)を導入していることでしょう。ウイルスの内部侵入を許さないように「ネットワークの入り口の監視を強化する」のが主な目的です。

しかし、この様々なアンチウイルスをすり抜ける技術が生まれ、高度化し、もはや入り口だけの防御だけではあっさりと突破されるようになっています。*2

(出所:NTTセキュリティ「今さら聞けない「EDR」とは?基本的な役割と導入後の運用課題をわかりやすく解説」)

https://jp.security.ntt/insights_resources/security_magazine/what-is-edr/

そこで、企業としては「入口ばかり強化しても、ウイルスはいつ入り込んできてもおかしくないもの」という前提に立ってセキュリティを構築する、というふうに考え方を改める必要があります。

そのひとつが「EDR(XDR)」です。

EDR(XDR)とは

ERD(=Endpoint Detection and Response)とは上の図の右半分のように、「侵入された後」に重きを置くセキュリティのアプローチです。侵入を阻止するのではなく、エンドポイントで必要な情報を記録し続け、異変を感じたらウイルスの動きを追いログを収集します。

さらにAIや機械学習を利用して、経験のない挙動をするウイルスにもパターンを見つけ出します。

そして対応の最終的な措置として、感染が疑われるネットワークの隔離や不正プロセスの停止、ファイルの削除、レジストリ修復を実施することにより被害を最低限におさめるというものです。

「XDR」への拡張も

また、「XDR(=Extended Detection and Response)」の考え方も広がりつつあります。*3

EDRがエンドポイントのみから収集した情報をもとにインシデントの調査をするのに対して、XDRはエンドポイントに加え、メール、サーバー、クラウドワークロード、およびネットワーク等の複数のセキュリティレイヤーから収集した情報をもとに相関分析を行い、インシデントの調査を実現するものです。

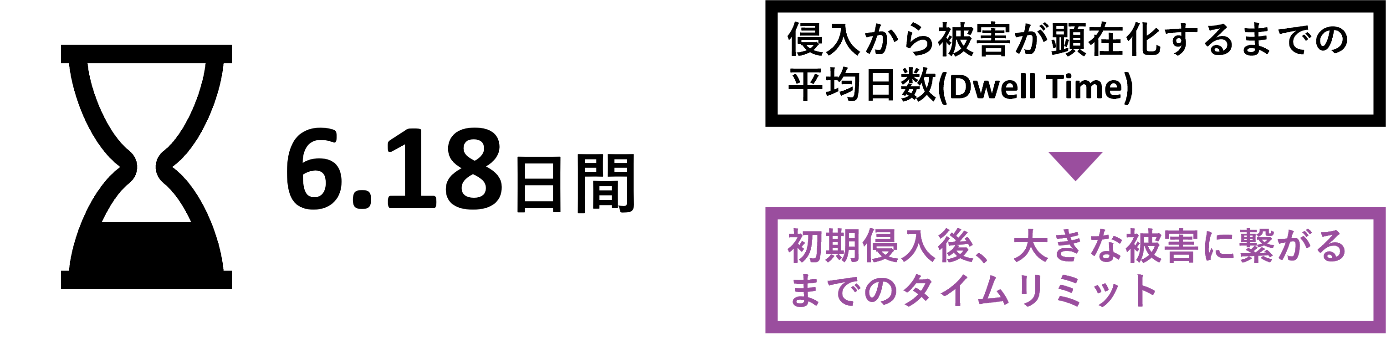

サイバー攻撃の被害が発生するまでには平均で6.18日の時間があるという調査結果があります。

https://www.trendmicro.com/ja_jp/jp-security/22/k/securitytrend-20221128-01.html

この6.18日の間にどこまで侵入を検知し無効化できるかが、企業が受ける被害の大きさを左右します。よってチェックポイントは多ければ多いほど良いというわけです。

基本は「ゼロトラスト」

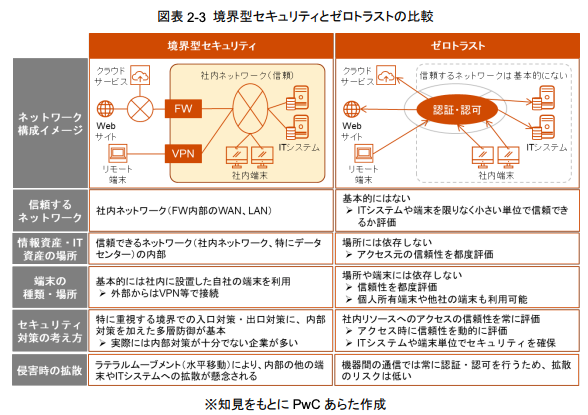

またセキュリティシステムのそもそもの構築段階では「ゼロトラスト」が意識されています。文字通り「何も信用しない」ということです。

これまでの主流であった「境界型セキュリティ」は、社外からのアクセスにはファイアウォールなどの壁を設けるものの、社内端末からならデータベースなど中枢部分に比較的アクセスしやすい、という特徴を持っています。

(出所:金融庁資料「ゼロトラストの現状調査と事例分析に関する調査報告書」)

https://www.fsa.go.jp/common/about/research/20210630/zerotrust.pdf p12

これとは違いゼロトラストは「信頼できるネットワークは(社内であっても)存在しない」という前提に立っています。

今はリモートワークや利便性向上のために、個人の端末やスマートフォンから社内ネットワークへのアクセスを許可している企業は多いことかと思いますが、タブレットやスマートフォンがウイルス侵入の「踏み台」にされることもあります。そこで全ての端末に対して逐一認証・認可を行うというのもゼロトラストの特徴です。

被害を最小化するために

わたしたちは、サイバー攻撃は今後もっと多様化・高度化し、件数も増えていくと考えておかなければならないでしょう。

特にランサムウェア攻撃については、身代金を払わず、自らシステムを復旧できるようにしておかなければなりません。というのは、身代金を払ったところで犯人が本当に約束を守るかは不明だからです。

少なくとも以下のような対策が必要だと考えます。

- 複数種類のバックアップデータを残す:クラウド、オンプレに加えてオフラインでのデータ保存も考える。

- 物理的な隔離:ウイルス感染が発覚したら、すぐにデータベースを「物理的に遮断」つまり電源を抜く。

- サプライチェーンのセキュリティを強化する:本社ではなく、業務委託先の端末から感染するおそれがあります。

サイバー攻撃は企業がインターネットと繋がっている限り、どこが侵入口になってもおかしくない、そう考えて慎重にセキュリティ体制を強化していきたいものです。

もちろんIoT機器(ルーター、複合機、防犯カメラなど)に関しても同じことが言えます。

メルマガ限定で配信中

プロが教える“オフィス移転の成功ポイント”

- 組織づくり・ワークプレイスのトレンドを素早くキャッチ

- セミナーやイベント情報をいち早くお届け

- 無料相談会やオフィス診断サービスを優先的にご案内!

この記事を書いた人

参考資料

*1

トレンドマイクロ「2025年の国内セキュリティインシデントを振り返る」

https://www.trendmicro.com/ja_jp/jp-security/25/l/securitytrend-20251211-01.html

*2

NTTセキュリティ「「今さら聞けない「EDR」とは?基本的な役割と導入後の運用課題をわかりやすく解説」

https://jp.security.ntt/insights_resources/security_magazine/what-is-edr/

*3

トレンドマイクロ「EPP・EDR・XDRの違いを理解する ~サイバーセキュリティの原点回帰~」

https://www.trendmicro.com/ja_jp/jp-security/22/k/securitytrend-20221128-01.html

組織力の強化や組織文化が根付くオフィス作りをお考えなら、ウチダシステムズにご相談ください。

企画コンサルティングから設計、構築、運用までトータルな製品・サービス・システムをご提供しています。お客様の課題に寄り添った提案が得意です。