※本ページの情報は「2025年12月12日」時点の内容です。

平素より㈱ウチダシステムズを通じてアスクルをご利用いただき、誠にありがとうございます。

2025年10月19日に発生した、アスクル株式会社のランサムウェア感染によるシステム障害に関する最新情報をお届けしております。

本件はアスクル社より正式に発表されている情報に基づくものです。

ランサムウェア攻撃の影響調査結果および 安全性強化に向けた取り組みのご報告

(ランサムウェア攻撃によるシステム障害関連・第13報)アスクル株式会社は、2025 年 10 月 19 日、ランサムウェア攻撃によるデータの暗号化とシステム障害により、大規模なサービス停止と保有情報の流出が確認される事態となり、多くのステークホルダーの皆様に多大なるご心配とご迷惑をおかけしております。

当社は外部専門機関の協力のもと、システム障害範囲の特定とランサムウェア攻撃の影響の詳細調査を進めてまいりました。

本日時点までに判明した調査結果等について、以下の通りご報告いたします。■代表取締役社長CEO 吉岡晃より

今般のランサムウェア攻撃により、お客様情報に加え一部のお取引先様の情報が外部へ流出しており、多大なご迷惑をおかけしております。また、当社物流システムに障害が発生してサービスが一時的に停止したことにより、お客様、お取引先様、物流受託サービスをご利用の企業様とそのお客様、株主の皆様をはじめ、多くのステークホルダーの皆様に多大なご迷惑とご心配をおかけしておりますこと、深くお詫び申し上げます。

当社は本件の重大性を厳粛に受け止め、影響の抑制とサービス復旧に全社を挙げて取り組んでまいりました。今後、ランサムウェア攻撃を踏まえたBCPの見直し・強化にも取り組んでまいります。

このたび、サービスの本格復旧フェーズへ移行するにあたり、サービスの安全性をご確認いただくとともに、現時点でお伝えできる調査結果、当社の対応、および安全性強化策について、二次被害防止のために開示が困難な内容を除き、可能な限り詳細にご報告いたします。

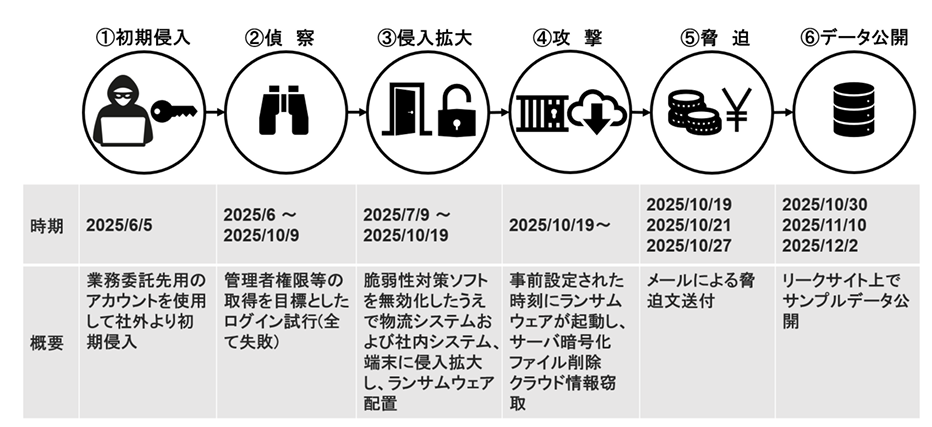

本報告が、当社の説明責任を果たすのみならず、本件に高いご関心をお寄せいただいている企業・組織におけるサイバー攻撃対策の一助となりましたら幸いでございます。1.ランサムウェア攻撃の発生と対応の時系列

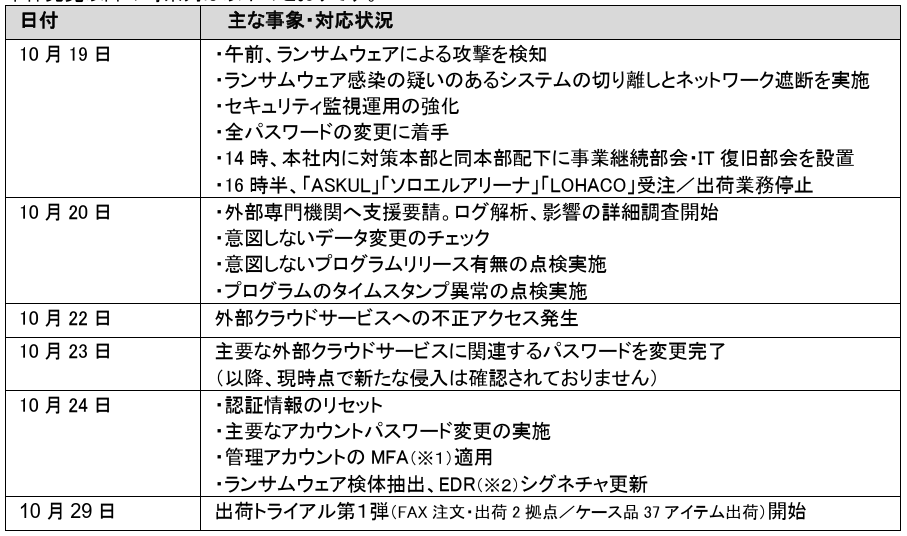

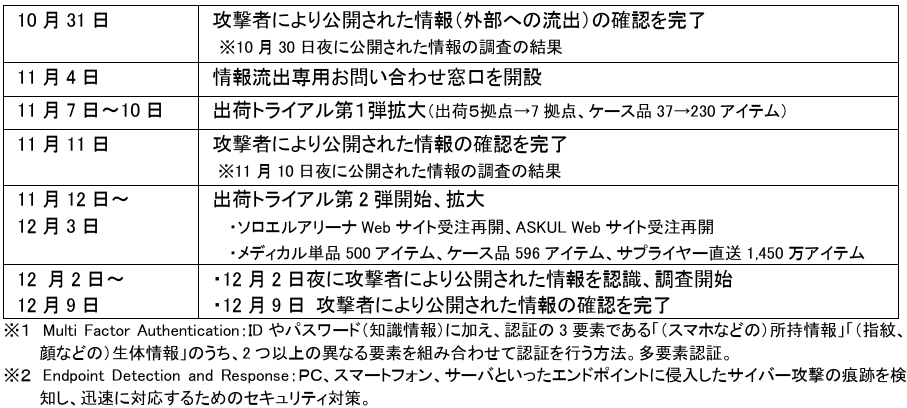

本件発覚以降の時系列は以下のとおりです。2.流出が確認された情報

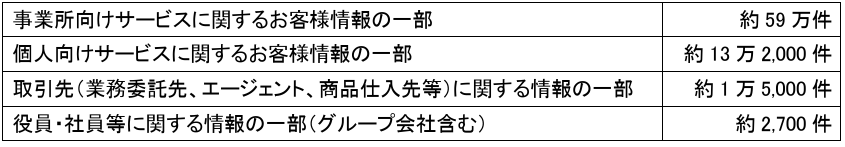

・流出が確認された個人情報の概要(2025年12月12日時点)は以下のとおりです。

・本日、同内容について個人情報保護委員会へ確報を提出いたしました。

・該当するお客様・お取引先様等には、個別に通知を行っております。また、公開された情報が悪用される可能性を踏まえ、当社は長期的に監視体制を継続し、必要に応じて追加対応を実施していきます。

・今後、攻撃者による新たな情報公開が確認された場合は、対象となる方に個別通知を行うとともに、影響範囲や内容に応じて公表の要否を適切に判断いたします。

・なお、LOHACO 決済ではお客様のクレジットカード情報を当社が受け取らない仕組みとしており、当社は個人のお客様のクレジットカード情報を保有しておりません。

・二次被害防止の観点から、以下の情報の詳細については公表を差し控えさせていただきます。3.被害範囲と影響の詳細

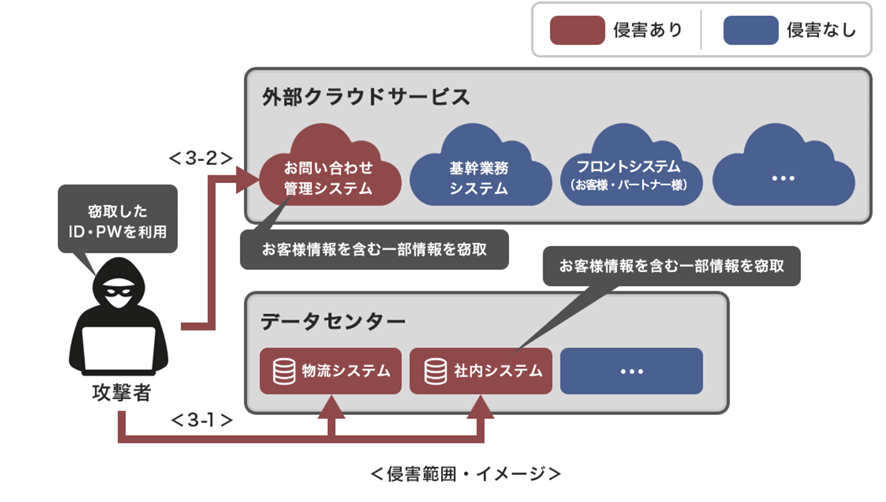

・外部専門機関によるフォレンジック調査の結果、以下の事実を確認しております。

・なお、一部の通信ログおよびアクセスログが失われていたことから、攻撃者が閲覧した可能性のある情報の範囲を完全に特定することは困難であると判断しております。3-1 物流・社内システムへの侵害

・物流システム・社内システムでランサムウェアの感染が確認され、一部データ(バックアップデータを含む)が暗号化されて使用不能になるとともに、当該データの一部が攻撃者により窃取され、公開(流出)されました。

・物流センターを管理運営する複数の物流システムが暗号化され、同データセンター内のバックアップファイルも暗号化されたため、復旧に時間を要しました。

・当社物流センターは、自動倉庫設備やピッキングシステム等、高度に自動化された構造となっており、その稼働をつかさどる物流システムが停止したことで、物流センターの出荷業務を全面停止する重大な影響を及ぼしました。3-2 外部クラウドサービスへの侵害

・上記 3-1 の侵害の結果、何らかの形で外部クラウドサービス上のお問い合わせ管理システムのアカウントが窃取され、当該アカウントの侵害が確認されました。

・当該お問い合わせ管理システムの情報の一部が窃取され、攻撃者によって公開(流出)されました。

・基幹業務システム、フロントシステム(お客様向け EC サイトやパートナー様向けサービス)は、侵害の痕跡がなかったことを確認しています。4.攻撃手法の詳細分析

4-1 攻撃者による侵入の概要

・調査の結果、攻撃者は当社ネットワーク内に侵入するために、認証情報を窃取し不正に使用したと推定しています。初期侵入に成功した後、攻撃者はネットワークに偵察を開始し、複数のサーバにアクセスするための認証情報の収集を試みました。

・その後、攻撃者は、EDR 等の脆弱性対策ソフトを無効化したうえで複数のサーバ間を移動し、必要な権限を取得してネットワーク全体へのアクセス能力を取得していきました。

・なお、本件では複数種のランサムウェアが使用されました。この中には、当時のEDRシグネチャでは、検知が難しいランサムウェアも含まれていました。4-2 ランサムウェア展開とバックアップファイルの削除

・攻撃者は必要な権限を奪取した後、ランサムウェアを複数サーバに展開し、ファイル暗号化を一斉に行いました。その際、バックアップファイルの削除も同時に行われたことが確認されています。これにより、一部システムの復旧に時間を要することとなりました。5.初動対応

5-1 ネットワーク遮断等による拡大防止

・当社は異常を検知した後、感染が疑われるネットワークを物理的に切断し、攻撃者の不正アクセス経路を遮 断する措置を実施しました。データセンターや物流センター間の通信も遮断し、感染の拡大防止に努めました。感染端末の隔離・ランサムウェア検体の抽出とEDRシグネチャの更新を実施しました。5-2 アカウント管理の再構築

・全管理者アカウントを含む主要なアカウントのパスワードをリセットし、併せて主要なシステムにMFA(多要素認証)を適用することにより、不正アクセスの継続を防ぎました。6.原因分析と再発防止策

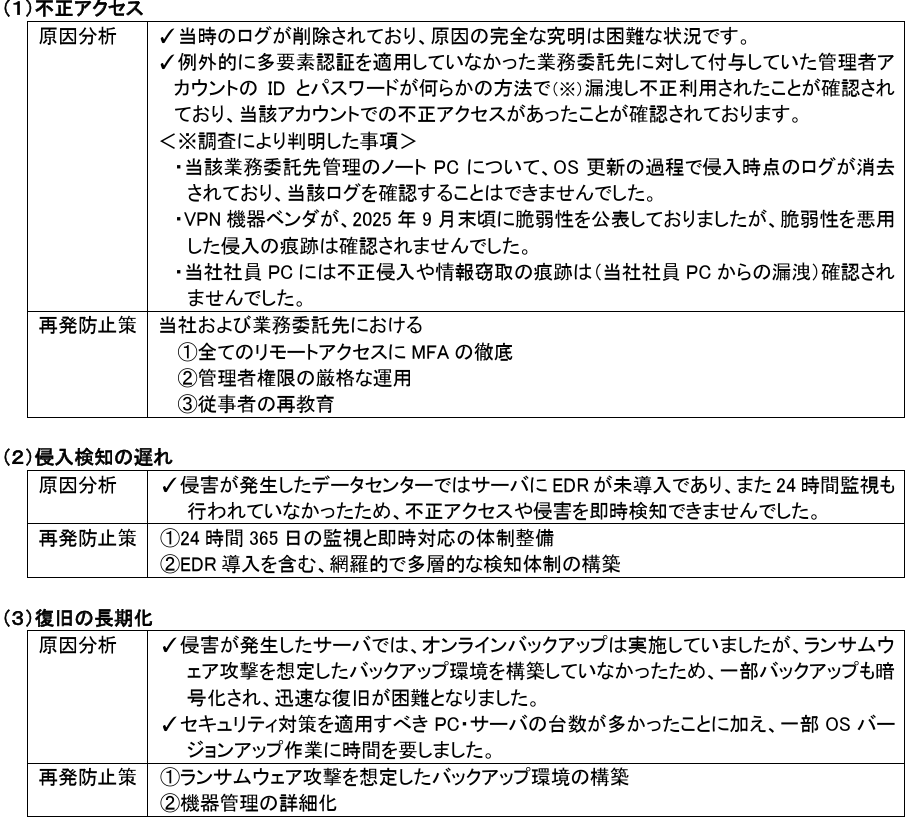

7.システムの復旧と安全性確保

7-1 クリーン化の実施

・当社は、攻撃者が侵害した可能性のある端末やサーバについて、EDRやフォレンジックツールを用いた徹底的なスキャンを行い、汚染が疑われる機器は廃棄またはOS再インストール等のクリーン化を実施しました。この作業により、脅威が残存している兆候は確認されておりません。7-2 新規システム環境への移行

・復旧までに一定の時間を要しましたが、汚染の可能性を残した既存環境を部分的に修復するのではなく、安全が確認された新しい環境をゼロから構築する方式を採用しました。7-3 安全確認の実施

・外部専門機関と協働し、基幹業務システム・フロントシステム等についても徹底調査し、侵害有無を精査した結果、その他の主要システムが侵害された事実は確認されず、安全性が確保されていることを確認しました。8.セキュリティ強化のロードマップ

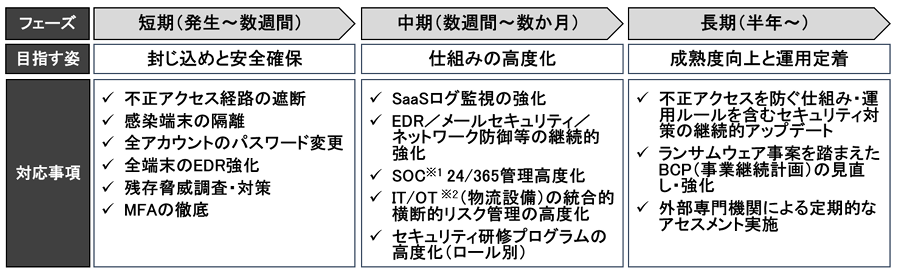

8-1 短期フェーズ(封じ込めと安全確保)

・短期フェーズでは、不正アクセス経路の遮断、EDR 強化や残存脅威調査・対策、MFA の徹底など、早期の封じ込めと安全性確保を最優先としました。8-2 中期フェーズ(仕組みの高度化)

・中期フェーズでは、監視体制の 24/365 管理高度化、権限管理フレームワークの見直し、従事者に対する教育体系の強化など、運用基盤の強化を重点的に進めています。

※1 Security Operation Center:ネットワークの監視を行い、リアルタイムで脅威を検知・対処する役割を担うサイバーセキュリティの専門組織チーム

※2 Operational Technology(運用技術)8-3 長期フェーズ(成熟度向上と運用定着)

・長期フェーズでは、不正アクセスを防ぐ仕組み・運用ルールを含むセキュリティ対策の継続的アップデートやランサムウェア事案を踏まえた BCP(事業継続計画)の見直し・強化、外部専門機関による定期的なアセスメント実施等、長期的なセキュリティ基盤の成熟度向上を進めてまいります。9.NISTフレームワークに基づくセキュリティ強化

・高度化するサイバー攻撃を早期に検知し対応するため、米国標準技術研究所(NIST)が定めたサイバーセキュリティ基準(※)に基づき、現在のセキュリティレベルを多角的に評価し、必要な強化ポイントを体系的に洗い出しました。これにより、管理策の妥当性や必要な改善点を明確化しました。【主な強化施策例】

(1)アクセス制御強化(AC-17)

・全リモートアクセスのMFA必須化

・セッション記録・アクセスログの分析強化

(2)検知能力強化(AU-2)

・SOCの監視強化 ・資産の整合性監視の強化

※NIST CSF:NIST が策定した、組織がサイバーセキュリティリスクを管理・軽減するためのフレームワーク(Cybersecurity Framework) NIST SP800 シリーズ:NIST が発行するサイバーセキュリティおよび情報システムに関するガイドラインや標準コレクション10.セキュリティガバナンス体制の再構築

本件を通じて再認識した高度化するサイバー攻撃の脅威を踏まえ、リスク管理体制、全社的な統制・役割分担の明確化など、改善・強化すべき点を中心に、今期(2026年5月期)中にセキュリティガバナンス体制の再構築を進めてまいります。11.情報公開方針と外部連携

11-1 攻撃者との接触と身代金支払に関する方針

・当社は、犯罪行為を助長させないという社会的責任の観点から、攻撃者とは接触しておらず、身代金の支払いはもとより、いかなる交渉も行っておりません。11-2 透明性を重視した情報発信

・事実に基づく透明性の高い情報発信を基本とし、ステークホルダーの皆様に対して適切な時期に必要な情報を開示してまいります。ただし、攻撃手口の模倣や追加攻撃を含む二次被害防止の観点から詳細の開示を控えさせていただく場合がございます。11-3 外部ステークホルダーとの連携

・警察や個人情報保護委員会など関係監督官庁に対し、早期報告を行っております。また、本件を通じて得られた知見を社会全体のセキュリティ強化に還元することが重要であると考え、外部ステークホルダーとの積極的な連携を進めています。

・インシデント共有コミュニティ(例:JPCERT/CC※)への情報提供 :他社・他組織の防御力向上に寄与し、国内のサイバーセキュリティ水準の向上に貢献してまいります。

・サプライチェーン全体への情報共有 :サプライチェーン全体の安全性向上を目的として、必要な情報を適切に共有してまいります。

・今後も、官民連携の枠組みや外部専門機関との協働を強化し、当社のみならず社会全体のサイバー攻撃による被害抑止に資する活動を継続してまいります。

※Japan Computer Emergency Response Team Coordination Center12.業績への影響

すでにお知らせのとおり、本件により財務数値の精査に十分な時間を確保する必要が生じましたため、第 2四半期決算発表を延期する判断をいたしました。関係者の皆様にはご迷惑をおかけし、深くお詫び申し上げます。発表時期は改めてお知らせいたします。以上

【弊社からのご連絡メールについて】

弊社からお客様やお取引先様へご連絡するメールは、社内ネットワークとは独立した外部クラウドサービスを利用しており、サービス提供会社によってセキュリティ対策が施されております。現時点で同外部サービスにおいて、ランサムウェア感染等の被害や不正アクセスの事実は確認されておりません。【参考:これまでの発表】

2025 年10月19日:ランサムウェア攻撃によるシステム障害を確認、プレスリリース(第1報)を発表

2025 年10月22日:調査状況とサービス現況(第2報)を発表

2025 年10月29日:一部商品の出荷トライアル運用開始(第3報)を発表

2025 年10月31日:一部報道について(第4報)を発表

2025 年10月31日:情報流出に関するお詫びとお知らせ(第5報)を発表

2025 年11月 6日:サービスの復旧状況について(第6報)を発表

2025 年11月11日:情報流出に関するお知らせとお詫び(第7報・本リリース)を発表

2025 年11 月12日:サービスの復旧状況について(第8報)を発表 2025 年11 月14日:3PL事業に関する情報流出の可能性について(第9報・本リリース)を発表

2025 年11 月19日:サービスの復旧状況について(第10報・本リリース)を発表

2025 年11 月28日:サービスの復旧状況について(第11報・本リリース)を発表

2025 年12月3日:サービスの復旧状況について(第12報・本リリース)を発表

2025 年12月12日:ランサムウェア攻撃の影響調査結果および安全性強化に向けた取り組みのご報告 (第13報・本リリース)を発表※記載の内容は発表日時点の情報です。状況により変更となる可能性があります。

【ウチダシステムズからのお知らせ】

現在、当社(ウチダシステムズ)におきましても、アスクルのシステム障害に関するこれ以上の詳細情報は把握できておりません。

状況が更新され次第、本ページにて速やかにお知らせを更新いたします。

【お問い合わせについて】

最新情報は、アスクル公式サイトにて随時ご確認ください。

なお、アスクルのサービス内容や影響範囲に関する詳細なご確認は、アスクルお客様サービスデスクまでお願いいたします。

<本件に関するお客様からのお問い合わせ>

【アスクル 情報流出専用お問い合わせ窓口】 (平日のみ・受付時間 9時-17時)

TEL:0120‐023‐219

※050で始まるIP電話からの場合::03-6731-7879(通話料はお客様ご負担)

【今後の対応について】

ウチダシステムズでは、アスクルの復旧状況を随時確認し、お客様への影響を最小限にとどめるよう努めてまいります。

当社へのご要望・ご相談については、以下のフォームよりお問い合わせください。

お問合せ内容によっては、当社でアスクルをご登録いただいていないお客様からのご質問に回答できない場合がございます。あらかじめご了承ください。

👉 お問い合わせフォームはこちら